В Windows Server 2016 (Windows 10) и выше, в стандартном RDP-клиенте есть специальные параметры подключения, которые можно использовать для теневого подключения к другим сессиям пользователей. Это позволяет администраторам скрытно или явно просматривать или управлять действиями пользователя на рабочем столе.

В консоли строка подключения с параметрами будет выглядеть так:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt] [/prompt]]

Разберем указанные параметры:

- /shadow:sessionID — подключиться к RDP сессии пользователя с указанным ID.

- /v:servername — указать имя удаленного хоста (если имя не указанно, подключение идет к локальному хосту).

- /control — управление сеансом другого пользователя (полноценный вход в сессию).

- /noConsentPrompt — подключение к сессии другого пользователя без запроса подтверждения со стороны этого же пользователя.

- /prompt — использовать другую учетную запись для подключения к сессии (если, к примеру, вы не работаете из под учетной записи администратора, а права на подключение есть только у администраторов).

Групповые политики управления теневыми подключениями.

Данная политика настраивает правила использования функции теневого подключения.

Данная настройка находится в разделе Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections (Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Подключения) в пользовательской и компьютерной секциях GPO.

Данной политике соответствует DWORD параметр реестра Shadow в ветке HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services (значения этого параметра, соответствующие параметрам политики указаны в скобках):

Этой политикой можно настроить следующие варианты теневого подключения RD Shadow:

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра Shadow = 0 );

- Full Control with users’s permission — полный контроль сессии с разрешения пользователя ( 1 );

- Full Control without users’s permission — полный контроль без разрешения пользователя ( 2 );

- View Session with users’s permission – наблюдение за сеансом с разрешением пользователя ( 3 );

- View Session without users’s permission – наблюдение за сеансом без разрешения пользователя ( 4 ).

Выполнение теневого подключения из командной строки.

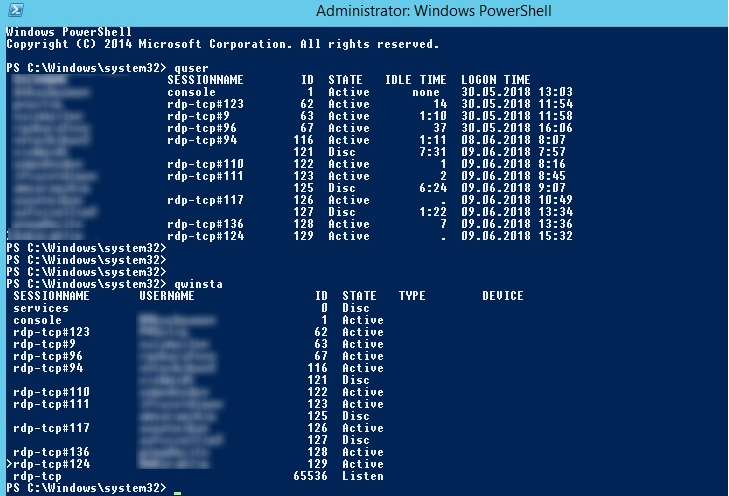

Чаще всего подключение к теневой сессии выполняется с того же сервера (обычно это сервер терминалов). В первую очередь нам необходимо узнать ID необходимого пользователя. Помогает в этом простая команда:

quser

Или еще одна:

qwinsta

Если все же необходимо узнать список сессий на другом сервере, то выполните следующую команду:

query session /server:servername

Чтобы подключиться к сессии пользователя на удаленном сервере используйте команду:

mstsc /v:rdsh2:3389 /snadow:3 /control

Ниже прилагаю текст батника, который всегда лежит у меня на компьютере для таких случаев:

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /control

При запуске этого батника в первом запросе он просит ввести имя компьютера или сервера и после ввода выводи список пользователей и ID их сессий. Следом он просит указать ID сессии и после ввода подключается к ней.

Обсудить данную статью, или оставить свои комментарии Вы можете по ссылке в нашем телеграм-канале.